Siber suçlular, kimlik avı bağlantıları içeren 15.000'den fazla kötü amaçlı paketi NPM deposuna yerleştirerek, şüphelenmeyen kullanıcılar için tehlikeli bir ortam yarattı.

19 Haziran 2023 Pazartesi 6:31 Updated

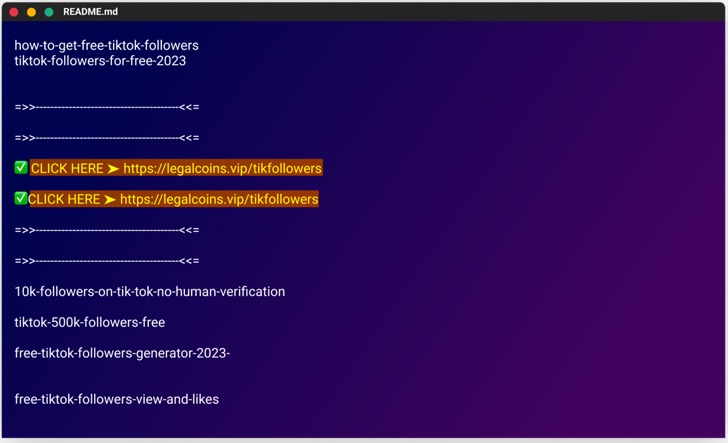

Açık kaynak topluluğuna yapılan küstah bir saldırıda, yaklaşık 15.000 spam paketi, kötü amaçlı kimlik avı bağlantılarını yaymak için npm deposunu tıkadı. Checkmarx araştırmacısı Yehuda Gelb Salı günü yayınladığı bir raporda, "Paketler, proje açıklamaları ve birbirine çok benzeyen otomatik oluşturulmuş adlarla otomatik süreçler kullanılarak oluşturuldu" dedi. "Saldırganlar, yönlendirme kimliklerini kullanarak perakende web sitelerine başvurdular, böylece kazandıkları yönlendirme ödüllerinden yararlandılar." Bu işleyiş biçimi, kayıt defterini README.md dosyalarındaki kimlik avı çabalarına bağlantılar içeren kötü amaçlı paketlerle zehirler; tıpkı Aralık 2022'de yazılım tedarik zinciri güvenliğinin ortaya çıkardığı gibi.

"ücretsiz-tiktok-takipçiler", "ücretsiz-xbox-kodları" ve "instagram-takipçiler-ücretsiz" başlıklı bazı paketlerle birlikte, kötü amaçlı modüller faydalı hileler ve ücretsiz kaynaklar olarak göründü. Operasyonun nihai görevi, kullanıcıları bu paketleri indirmeye ve sosyal medyada daha fazla takipçiye dair yanlış garantiler alabilecekleri kimlik avı sitelerine yönlendiren bağlantılara tıklamaya ikna etmektir. Gelb, "Aldatıcı web sayfaları iyi tasarlanmış ve bazı durumlarda, kullanıcılara oyun hilelerini veya kendilerine söz verilen takipçileri aldıklarını gösteren sahte etkileşimli sohbetler bile içeriyor."

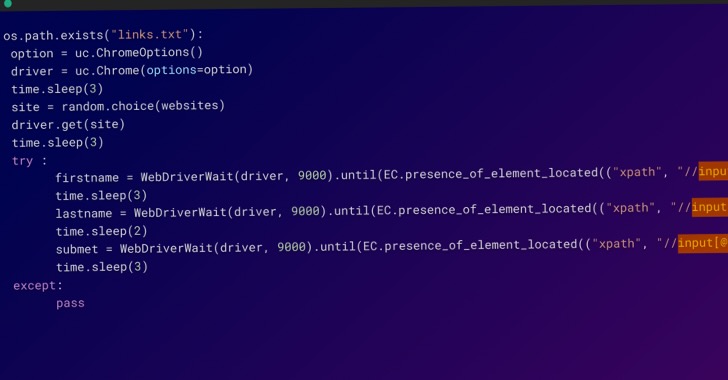

Siber suçlular, kurbanları anketleri doldurmaya ikna ediyor, bu da daha sonra başka anketlere kapı açıyor veya onları AliExpress gibi meşru e-ticaret web sitelerine yönlendiriyor. Şaşırtıcı bir şekilde, bu kötü amaçlı paketler, 20 ve 21 Şubat arasında npm'de otomatik bir Python komut dosyasıyla birkaç saat içinde birden fazla kullanıcı hesabından yüklendi. Family Island hileleri sunduğu iddia edilen tehdit aktörü. Bunu başarmak için Python'un bu web siteleriyle etkileşim kurması ve gerekli değişiklikleri yapması için selenium paketini kullanır.

Otomasyon, bu saldırının başarısında ayrılmaz bir faktördü, çünkü düşmanın önemli sayıda paketi kısa bir süre içinde hızlı bir şekilde yayınlamasını sağladı - kaçırma taktikleri için birden fazla kullanıcı hesabı oluşturmaktan bahsetmiyorum bile. Gelb, "Bu, bu kampanyayı yürütmek için önemli kaynaklar yatırmaya istekli olan bu saldırganların karmaşıklığını ve kararlılığını gösteriyor." Dedi. Tehdit aktörleri "yeni ve beklenmedik teknikler" ile uyum sağlamaya devam ederken, bulgular bir kez daha yazılım tedarik zincirinin güvenliğini sağlamanın zorluklarını gösteriyor.

19 Haziran 2023 Pazartesi 6:32 Updated

27 Şubat 2023 Pazartesi 11:32 Published

23 Şubat 2023 Perşembe 6:43 Published

27 Şubat 2023 Pazartesi 4:27 Updated

30 Ocak 2023 Pazartesi 13:30 Updated

30 Ocak 2023 Pazartesi 13:27 Updated