Кіберзлочинці ввели понад 15 000 шкідливих пакетів, що містять фішингові посилання, у сховище NPM, створюючи небезпечне середовище для нічого не підозрюючих користувачів.

Updated пн, 19 червня 2023 р. о 6:31

Під час зухвалої атаки на спільноту з відкритим кодом майже 15 000 спам-пакетів засмітили репозиторій npm, щоб розповсюдити шкідливі фішингові посилання. «Пакети були створені за допомогою автоматизованих процесів з описами проектів і автоматично згенерованими назвами, які дуже нагадували одне одного», — сказав дослідник Checkmarx Єгуда Гелб у звіті у вівторок. «Зловмисники посилалися на веб-сайти роздрібної торгівлі за допомогою реферальних ідентифікаторів, отримуючи таким чином прибуток від винагороди, яку вони заробили». Такий спосіб дії отруює реєстр шкідливими пакетами, які містять посилання на фішингові дії у своїх файлах README.md, подібно до того, що система безпеки ланцюга постачання програмного забезпечення виявила ще в грудні 2022 року.

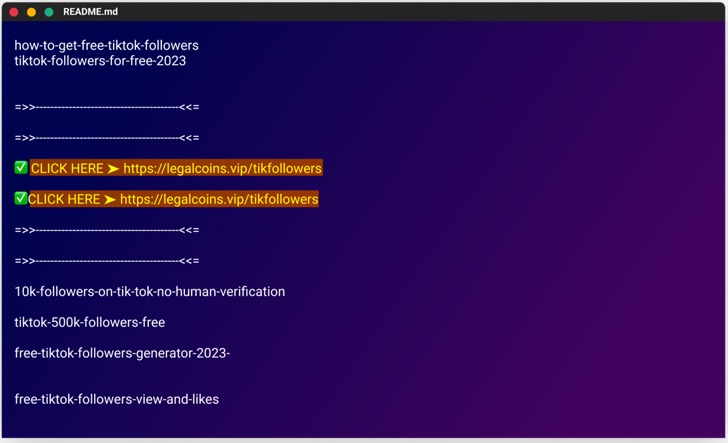

Шкідливі модулі видавалися за корисні чіти та безкоштовні матеріали, а деякі пакети називалися «free-tiktok-followers», «free-xbox-codes» і «instagram-followers-free». Кінцева мета операції полягає в тому, щоб змусити користувачів завантажити ці пакети та натиснути посилання, які ведуть на фішингові сайти, де вони можуть отримати помилкові гарантії збільшення кількості підписників у соціальних мережах. «Оманливі веб-сторінки добре розроблені і, в деяких випадках, навіть містять фальшиві інтерактивні чати, які, здається, показують, що користувачі отримують обіцяні їм чіти для гри або підписуються», — пояснив Гелб.

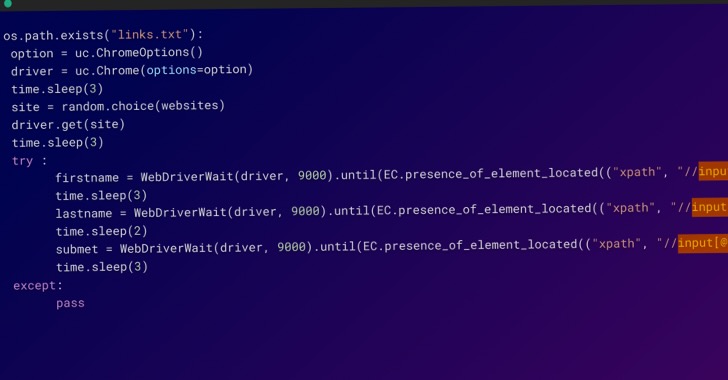

Кіберзлочинці вмовляють жертв заповнити опитування, які потім відкривають двері для ще більших чи перенаправляють їх на законні веб-сайти електронної комерції, такі як AliExpress. Дивно, але ці шкідливі пакети були завантажені з кількох облікових записів користувачів протягом декількох годин між 20 і 21 лютого за допомогою автоматизованого сценарію Python на npm. Крім того, сценарій Python розроблено для додавання посилань на опубліковані пакети npm на веб-сайтах WordPress, якими керує загрозливий актор, який нібито пропонує чіти Family Island. Щоб досягти цього, він використовує пакет selenium для Python для взаємодії з цими веб-сайтами та внесення необхідних змін.

Автоматизація була невід’ємним фактором успіху цієї атаки, оскільки вона дозволяла зловмиснику швидко публікувати значну кількість пакетів у стислі терміни, не кажучи вже про налаштування кількох облікових записів користувачів для тактики ухилення. «Це демонструє витонченість і рішучість цих зловмисників, які були готові інвестувати значні ресурси, щоб здійснити цю кампанію», — сказав Гелб. Отримані дані ще раз демонструють проблеми з захистом ланцюга постачання програмного забезпечення, оскільки суб’єкти загроз продовжують адаптуватися за допомогою «нових і несподіваних методів».

Updated пн, 19 червня 2023 р. о 6:32

Updated вт, 28 лютого 2023 р. о 2:26

Published пн, 27 лютого 2023 р. о 11:32

Published чт, 23 лютого 2023 р. о 6:43

Updated пн, 27 лютого 2023 р. о 6:00

Updated пн, 30 січня 2023 р. о 13:30